Archivo

VPNs IPsec basadas en rutas VTI en Pfsense

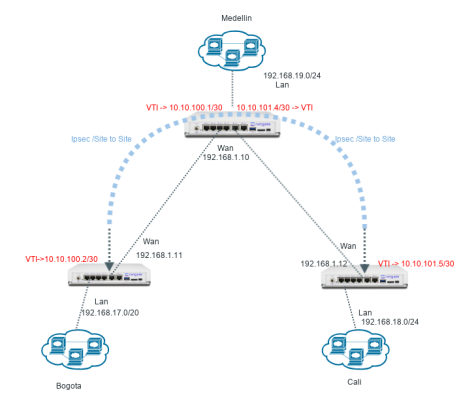

El problema surge cuando quiero interconectar 3 o mas sucursales a través de una vpn Site To Site IPSEC teniendo la sede principal como punto central utilizando Pfsense, pero que a su ves las sucursales se pudieran ver sin estar conectadas directamente si no utilizando la sede principal como gateway, para que esto sea mas simple voy a poner la siguiente grafica.

Teniendo la gráfica como referente lo que se desea es que Bogota o cali pueda ingresar a sus recursos sin necesidad de estar directamente conectados y utilizando la conexión que los dos tienen con la sede principal Medellin.

Para realizar esta configuración es necesario que configuremos las Vpns Site to Site utilizando rutas VTI las cuales ya son incorporadas en las ultimas versiones de Pfsense, se crearan 2 VPNs las cuales irán desde las sucursales Bogota y Cali a Medellin.

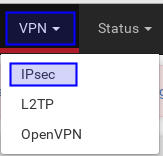

- Nos dirigimos a VPN > IPSEC

2. Damos clic En agregar una nueva conexión VPN.

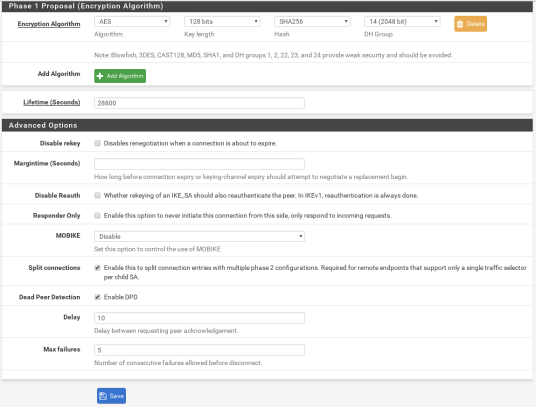

3. Estos son los parámetros que vamos a utilizar para la fase 1.

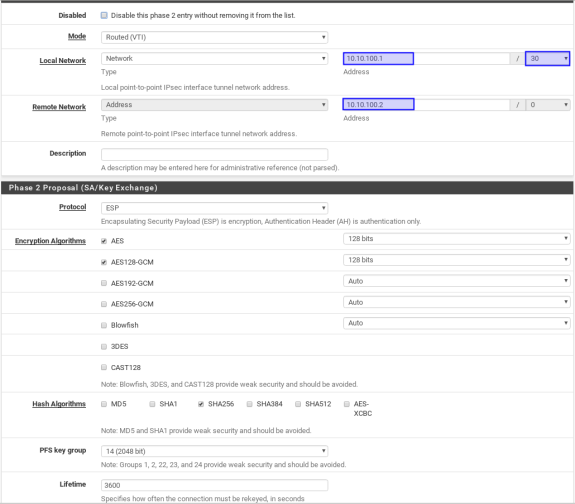

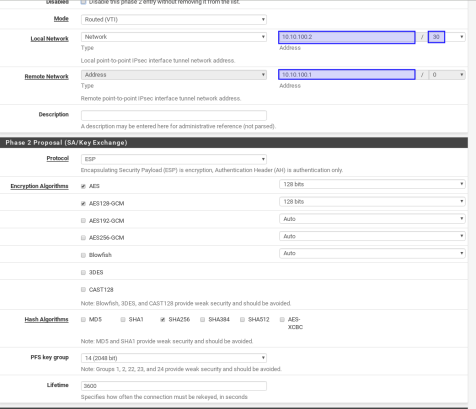

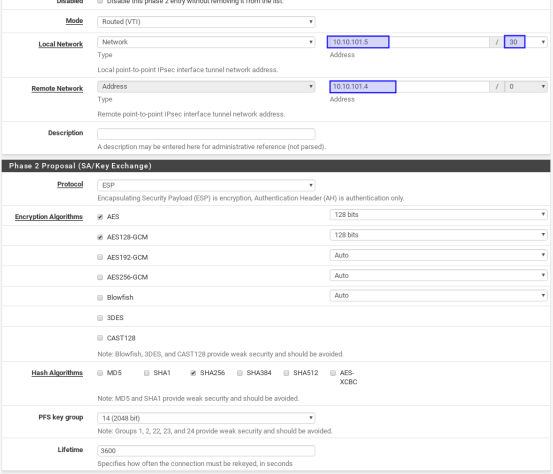

4. Lo diferente esta en la Fase 2, ya que en la opción de Mode colocamos Rouded(VTI), también tenemos que crear una red de transito la cual vamos a utilizar para enviar el trafico a través del tunel , por lo general se utilizan una red de mascara de 32, para este caso vamos a utilizar las subredes de transito 10.10.100.0/30 y 10.10.101.0/30. en este caso la subred local de transito para medellin sera la 10.10.100.1/30 y la remota 10.10.100.2.

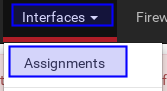

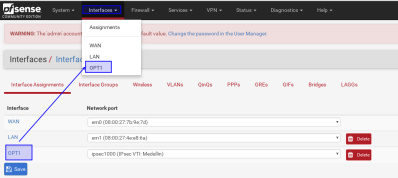

5. Lo siguiente que tenemos que hacer es asignar una interfaz virtual para la conexión VTI, para esto nos dirigimos a INTERFACES > ASSINGMENTS, y luego damos clic en agregar una nueva interfaz.

Asignamos la interfaz dando clic en + y damos clic en SAVE. esto nos asignara una nueva interfaz OPT con el nombre de la vpn VTI

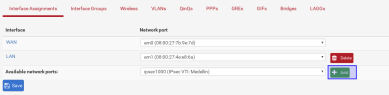

Lo siguiente que tenemos que hacer es volver a Interfaces > y damos clic en la interfaz OPT1 que se genero.

Habilitamos la interfaz y si queremos personalizamos el nombre de esta por un nombre referente a la conexión, en este caso se va a llamar ipsecb

Esto creara una ruta la cual se podrá utilizar para realizar procesos de enrutamiento.

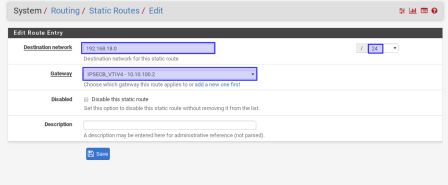

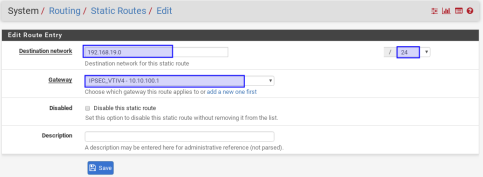

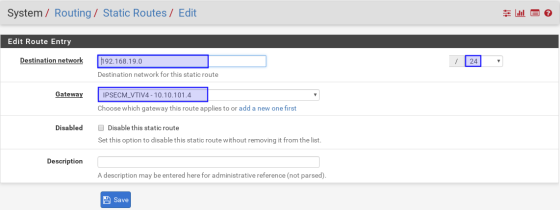

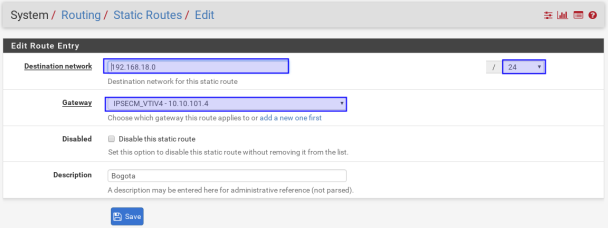

6. Lo ultimo que nos falta es crear la ruta estática con el fin de poder enrutar los paquetes desde Medellin hasta Bogota, en este caso siguiendo la topología propuesta en la imagen que se encuentra al inicio del post, la ip de la lan de Bogota es la 192.168.18.0/24, para esto vamos a SYSTEM > ROUTING luego nos dirigimos a la pestaña STATIC ROUTES y luego damos clic en el boton de + luego colocamos la red a la que queremos alcanzar y selecionamos el Gateway que Pfsense crea para la interfaz Ipsec VTI correspondiente a la ruta.

7 Repetimos el mismo proceso En el Pfsense de Bogota, para este caso solo vamos a mostrar las configuraciones que cambian como lo es la fase 2 y el enrutamiento ya el proceso de la creación de la interfaz de red VTI ya esta descrito en el punto (5) y es igual, tampoco describiré la creación de la fase1 de la vpn ya que se crea de la misma forma que en el punto 3 lo que cambia es el remote gateway por el la sucursal de medellin. a continuación se describe los datos correspondientes a la fase 2 para la sucursal de bogota, en este caso utilizaremos como subred de transito local la 10.10.100.2/30 y la red remota 10.10.100.1/30

Lo siguiente es crear la ruta Estática con el fin de poder llegar a la sede Medellín la cual tiene la ip 192.168.19.0/24

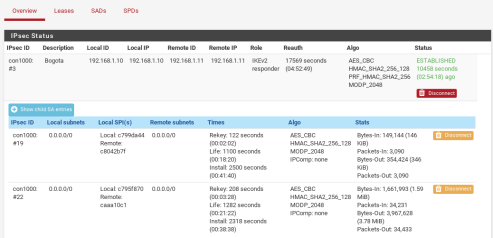

Podemos comprobar que la vpn se encuentre arriba dirigiéndonos a STATUS > IPSEC.

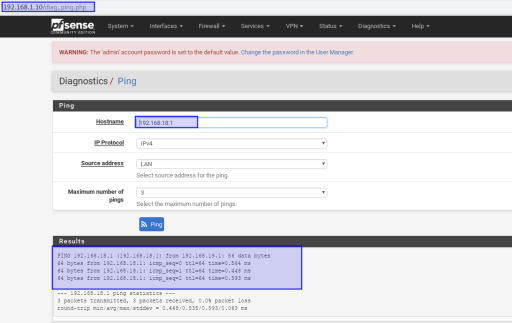

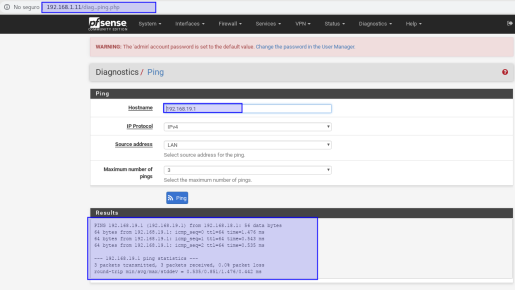

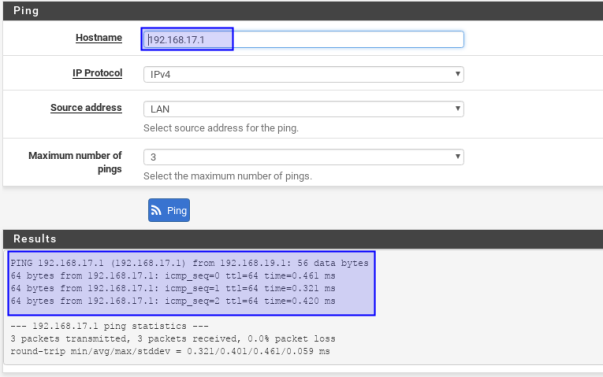

En este estado ya tenemos la VPN Site To Site establecida entre Medellin y bogota, comprobamos que podamos alcanzar las subredes con un ping.

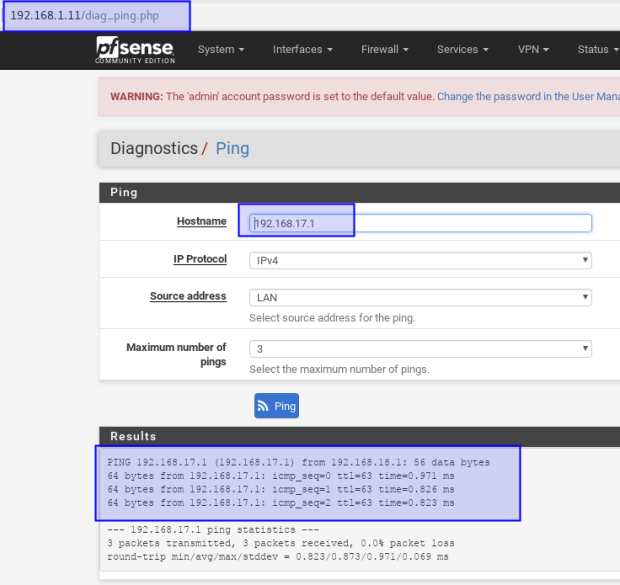

Ping desde Medellin a Bogota.

Comprobamos desde Bogota a Medellin.

8. Se van a mostrar también los pantallazos de la configuración de las faces 2 y del enrutamiento estático para la sucursal Cali, para esta VPN utilizamos la red de transito 10.10.101.4/30 como subred local y la 10.10.101.5 como subred remota.

Fase 2 Vpn Medellin.

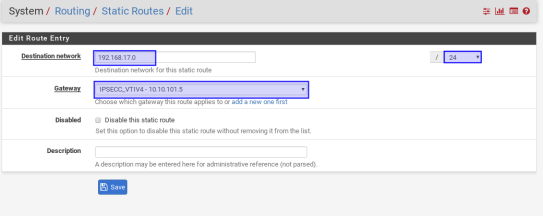

Generamos la ruta estática con el fin de poder alcanzar la subred 192.168.17.0/24 la cual corresponde a Cali.

9. Para la configuración de la VPN de Cali en la Fase 2 utilizamos la red de transito local 10.10.101.5 y la remota 10.10.101.4.

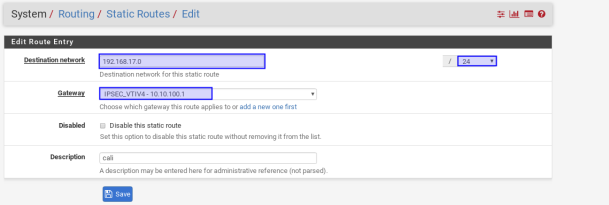

Creamos la ruta estática a la sucursal de Medellín 192.168.19.0/24

Lo siguiente es verificar que si se ha establecido la VPN.

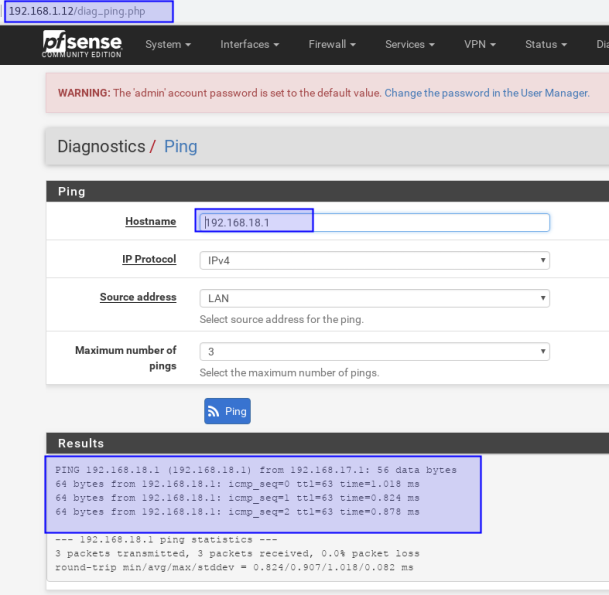

Verificamos conectividad entre las dos sucursales.

Ping Cali a Medellin.

Ping Medellin a Cali.

Una ves que ya tenemos establecidas las vpns lo único que nos queda es crear la ruta desde bogota a cali y cali a bogota aprovechando la conexión que ya tienen estas dos sucursales a través de medellin.

Creamos la ruta desde cali para que pueda llegar a Bogota utilizando como Gateway la interfaz Ipsec VTI Medellin ya que esta directamente conectados por Ipsec.

Ahora en Bogota creamos la ruta hacia Cali utilizando como Gateway la interfaz Ipsec VTI Medellin.

Hacemos pruebas de conectividad entre Cali y Bogota.

Ahora Bogota Cali.

Es de recalcar que se tienen que crear reglas en el firewall para permitir el trafico ipsec, en este caso como es una prueba de concepto en los tres dispositivos la regla esta permisiva.

En este caso las políticas están en rutas estáticas, también se puede utilizar un protocolo dinámico como BGP.

Fuentes: https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/ipsec-routed.html

comentarios